Hacking the World!

O que é o hacking, quem o faz e o que se pretende?

Um "breve" (e importante) resumo sobre o inimigo da cibersegurança!

A cibersegurança é a proteção dos utilizadores e conteúdos dos dispositivos contra o acesso não autorizado de dados eletrónicos. Descreve igualmente as medidas necessárias para alcançar esta proteção.

Por outro lado, o hacking é o processo de obtenção de acesso não autorizado a um sistema ou dados do dispositivo.

É importante que estejamos familiarizados com alguns termos

- Hacker - Uma pessoa que usa o seu conhecimento e capacidade informáticas para entrar, de forma ilicíta e ilegal, em computadores, redes e em sistemas privados;

- Ataque cibernético (Cyber Attack) - É qualquer tentativa de entrar em sistemas, computadores e redes privadas com o intuito de perturbar, prejudicar ou ganhar acesso não autorizado aos mesmos, por qualquer meio digital;

- Violação de dados (Data breach) - Acontece quando são violados dados e informações privadas ou confidenciais de empresas e particulares na web ou em meios pouco confiáveis, de forma intencional ou não intencional;

- Dark Web - É a parte da internet que permite às pessoas permanecerem anónimas e indetectáveis enquanto navegam na web. Só é acessível através de determinados browsers e é usado sobretudo por hackers;

- Hacker estado nação (Nation-state hacker) - Podem ser indivíduos ou grupos que agem no interesse de Estados, principalmente para roubar e destruir informações essenciais ao funcionamento das instituições públicas e para comprometer o funcionamento do próprio sistema político.

- PII ou identificação de informação pessoal - Inclui nomes, números da segurança social, morada e dados biométricos.

Alguns tipos de ataques e métodos de ciberataques

- Malware - Software malicioso que é usado para levar a cabo ataques a organizações e particulares;

- Ransomware - É um ataque que bloqueia o acesso a um sistema informático ou a dados, que apenas é desbloqueado aquando do pagamento de um resgate em dinheiro;

- Vírus - Igual a um malware, mas com a diferença de que o vírus se auto-replica;

- Worm - É um tipo de vírus que ataque a vulnerabilidade de uma rede; diferentemente dos vírus, o worm não se anexam em ficheiros ou programas, pois têm a capacidade de se auto-replicar sozinhos;

- Spyware - É um malware que é concebido para coletar e roubar informações de sistemas e dispositivos que afetam. Pode roubar dados financeiros, credenciais e logs/ actividade online;

- Trojan - É um malware que se disfarça como um software legítimo.

- Botnet - São um grupo interconectado de dispositivos na rede sequestrados, que são infectados com Bots, que ajudam a espalhar spam, roubar dados e que todos juntos ajudam a levar a cabo ataques DDoS.

- Brute force attack - Hackers usam programas para gerar milhares de usernames e passwords para tentarem entrar em contas, documentos, servidores, etc;

- Ataques DDoS (Distributed denial of service) - Múltiplos computadores trabalham em conjunto para perturbar o funcionamento de servidores, serviços ou redes. Os ataques DDoS sobrecarregam o alvo com tráfego anormal na tentativa de bloquear o serviço, usando para isso o Botnet( dispositivo usado conectado á internet) que podem ser milhares;

- Homem no meio (Man in the middle) - Acontece quando o hacker se põe no meio, entre a comunicação do Website e o user que está a pedir o acesso; isto permite ao hacker colectar e alterar qualquer informação que está a ser transmitida;

Existe também os ataques que se enquadram na engenharia social

(manipulação psicológica de pessoas para a execução de ações ou para a divulgação de informações confidenciais)

- Phishing - São comunicações falsificadas que parecem vir de uma fonte confiável que leva o usuário a partilhar e divulgar informações confidenciais e pessoais ou a carregar num link;

- Smishing - Não é nada mais que phishing por SMS;

- Vishing - Trata-se de phishing por telefone/voz;

- Spear Phishing - É igual a phishing, mas com a diferença de que Spear Phishing é direcionado de forma mais concreta; a mensagem parece confiável pois vem de uma pessoa real que a vítima conhece;

- USB drop - Um hacker deixa uma pen USB perdida e alguém recolhe-a e coloca-a no seu dispositivo para saber o que tem; assim que a pen é colocada, instala software malicioso que poderá ser usado para lançar ataques( como um ataque DDoS);

- BEC (Business Email Compromise) - Normalmente é usado esquemas de engenharia social onde o atacante envia email em nome de uma empresa para o fornecedor( e vice-versa) com dados falsos de transferência para o pagamento de uma fatura.

Deixamos quatro boas prática de proteção contra ataques cibernéticos

- Autenticação - È o processo de identificar o user: por exemplo, a autenticação de dois fatores usa dois componentes diferentes ( sms e face ID por exemplo);

- Antivírus - Software próprio que identifica e remove software malicioso de dispositivos ou sistemas;

- Encriptação - Uma função que protege dados, ao transformá-los para um código, que apenas quem tem autorização a pode ler;

- VPN (redes virtuais privadas) - É uma rede encriptada que permite comunicações seguras; torna a atividade anónima.

O primeiro vírus informático surgiu em 1971 e foi dado o nome de “the creeper”, foi criado por Bob Thomas, da BBM através de um programa experimental que foi concebido para provocar os utilizadores na rede ARPANET. Quando foi bem sucedido, o creeper exibiu uma mensagem simples no ecrã para provocar os utilizadores de computador: "SOU THE CREEPER; APANHA-ME SE PUDERES!"

A partir daí, o hacking ramificou-se em várias vertentes, incluindo o agora tão proeminente phishing. Os esquemas de phishing remontam a 1994, quando a aplicação AOHell provocou o caos entre os utilizadores do AOL.

A primeira violação de dados ocorreu em 2005, quando hackers invadiram a DSW e divulgaram mais de 1 milhão de registros de clientes sensíveis, sendo este um dos maiores hackers da história.

PII ou identificação de informação pessoal e propriedade intelectual estão em cima da lista que dados mais roubados online.

“Cada computador sofre um ciberataque a cada 39 segundos.”

Universidade de maryland

Um estudo realizado pela Universidade de Maryland revelou que computadores e dispositivos pessoais experimentam uma tentativa de hacking a cada 39 segundos. Isto significa que o seu dispositivo pode ser atacado mais de 2.200 vezes num dia.

Os ciberataques e os ataques maliciosos são cada vez mais comuns e em média, cada um pode custar até 4.27 milhões de dólares (3.97 milhões de euros).

Com que ataques as empresas mais se preocupam?

Malware está no topo da lista! Pode ser entregue através de táticas de engenharia social, tais como USB drops, atores maliciosos, erros do sistema e e-mails de negócios comprometedores. A preocupação para as empresas é que vírus, worms ou cavalos de Tróia possam ser usados para comprometer os dados dos clientes. Os botnets estão em cima da lista de malwares usados, uma vez que estão envolvidos em 28% de todos os ataques de rede.

Por baixo temos o ransomware, pois pode reter dados armazenados até que um pagamento de resgate seja recebido. O ransomware afeta várias indústrias, principalmente sectores que têm um baixo nível de cibersegurança e/ou dependem de dados de clientes altamente valiosos e extensos. Isto inclui:

- Telecomunicações & tecnologia (75,4%),

- Educação (72,7%), finanças (64,7%)

- Cuidados de saúde (59,4%).

A maioria das empresas não estão preparadas para um possível ataque e o custo do tempo de inatividade é mais caro do que o pagamento do resgate para muitas empresas afetadas, é pago em média, cerca de $240.000 dólares (223.000 euros) por ataque.

No campo das queixas de cibercrime mais proeminentes temos o phishing, as fraudes de pagamento, a extorsão e as violações de dados e roubo de identidade.

O phishing é o método mais usado devido à facilidade em executá-lo e visa principalmente recolher credenciais de conta na realização de ataques. Os phishers também estão atrás de PII - dados que podem permitir-lhes realizar vários outros crimes cibernéticos fraudulentos. Os dados internos, assim como os segredos da indústria também são importantes.

No que diz respeito a malware, ransomware, cavalos de Tróia, passwords dumpers e RAM scrapers são as 4 principais escolhas em violações de dados.

Os hackers não têm apenas como alvo os próprios sistemas de uma empresa, estão agora a olhar para a cadeia de fornecimento da empresa para ter acesso a sistemas, dispositivos, redes e bases de dados.

Mas porque é que os hackers fazem o que fazem?

Nos primórdios, ser hacker era apenas para se provar que se conseguia entrar em qualquer computador ou sistema e não para roubar dados ou informações. Desde esses tempos que hacking se veio a alterar drasticamente, visto que se começou a ver o que se pode lucrar com isso. Então, o que ganham eles?

Para compreendermos devidamente isto, precisamos de olhar para os alvos mais comuns de hacking, como os dados, dispositivos e aplicações – bem como os métodos que os hackers usam para realizar cada ataque.

Registos Financeiros

As empresas recolhem um tesouro de dados confidenciais do cliente: nomes, moradas, dados bancários, informações de cartões de crédito, até mesmo registros médicos. Esta informação geralmente carece de proteção adequada que impediria os hackers de invadir. Para piorar as coisas, as empresas geralmente disponibilizam os registos a todos os colaboradores, o que apenas aumenta a margem de erro humano. A nível global, o sector financeiro registou um aumento de 238% nos ciberataques.

Então porque é que os hackers gostam de dados financeiros?

Os dados de pagamento geralmente têm um valor elevado na Dark Web. Mesmo que os cibercriminosos optem por manter os dados (em vez de os vender), podem usá-lo para fraudes de pagamento, como pedir empréstimos, esvaziar contas bancárias, pedir reembolsos de impostos, e muito mais.

Fugas de dados financeiros

Muitas das vezes as violações de dados na indústria financeira são causadas principalmente por atores externos, como hackers. Os restantes são realizados por atores internos (como colaboradores). Estes ataques geralmente acontecem através da exploração de aplicações web, erros diversos, phishing e engenharia social - juntos, estes representam 81% de todas as violações de dados financeiros.

Os registos de saúde

Os registos de saúde têm um valor extremamente elevado na dark web, e é por isso que são frequentemente alvos de hackers. Apenas um registo custa cerca de 250 dólares (cerca de 232 euros)pois podem apresentar uma longa lista de PII de clientes como nomes, datas de nascimento, números de segurança social e histórico médico.

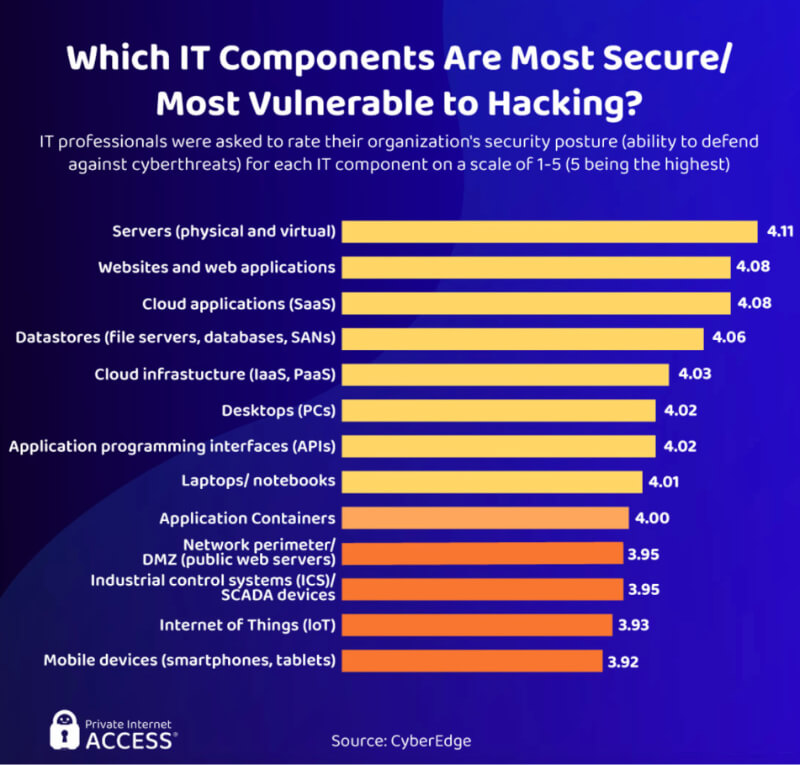

Que componentes são mais vulneráveis a serem hackeados?

Dispositivos móveis e dispositivos IoT (como smartwatches, altifalantes e assistentes de IA) têm um alto risco de serem alvo de um ciberataque. Isto porque muitas vezes têm tecnologia de cibersegurança ultrapassada ou carecem de funcionalidades de proteção. Geralmente sofrem ataques de malware de aplicações maliciosas ou tentativas de smishing/phishing.

IoT descreve a "internet das coisas" — redes de objetos físicos interligadas com microchips. Isto é, podem ser sensores cardíacos inteligentes, frigoríficos inteligentes, smartwatches, e assim por diante. Como ainda é novo, os dispositivos IoT são uma tecnologia vulnerável. Não estão preparados para se defenderem da ameaça dos hackers. Podem inclusive tornarem-se bots e serem usados em ataques DDoS

Como proteger estes IoT?

A autenticação é a área que necessita de ser melhorada em primeiro lugar. Sem ela, é demasiado fácil para os hackers comprometerem a segurança básica (ou inexistente). O meio de segurança mais eficaz é a autenticação de dois fatores, o que impede automaticamente os maus atores de terem acesso não autorizado.

O controle de acesso e a encriptação de dados também deveriam ser melhorados. Poderá haver colaboradores a usarem contas da empresa sem qualquer monitorização, o que permite erros humanos e ameaças internas. Os dispositivos IoT geralmente são muito fracos na encriptação de dados, o que leva a hackers não terem de se esforçar muito para chegarem aos ficheiros dos utilizadores.

Quais são os principais Malwares que infectam os Smartphones?

É um erro dizer que o malware apenas afeta os utilizadores de PC. Cada vez mais se está a tornar popular entre hackers os vírus móveis: o malware móvel pode ser instalado em qualquer dispositivo através de phishing, anúncios maliciosos ou até directamente através das aplicações que se descarrega. De facto, 99.9% dos vírus móveis descobertos vieram de lojas de aplicações de terceiros.

O malware Hiddad é a ameaça principal! É essencialmente um adware de Tróia que se disfarça dentro de várias promoções na aplicação. Uma vez instalado, o vírus esconde-se profundamente dentro dos ficheiros, dificultando a eliminação e recolhe todas as informações guardadas no smartphone.

XHelper, PreAMo e Necro são também ameaças populares usadas por hackers em todo o mundo. O seu principal objetivo é o mesmo que o de Hiddad, mas com métodos ligeiramente diferentes:

- xHelper esconde-se como um vírus de limpeza;

- PreAMo como um software de cliques de anúncios;

- Necro é um bot que muitas vezes se esconde em apps.

Aplicações móveis maliciosas são extremamente comuns. Numa investigação identificou-se mais de 45.000 aplicações repletas de malware, com as categorias de jogos (21%), ferramentas & personalização (20%) e categorias de entretenimento & lifestyle (17%) a serem as mais afetadas. Quase 30% dos programas maliciosos foram encontrados no Google Play, mas as lojas de aplicações de terceiros ainda representam o maior risco para os utilizadores móveis.

Por outro lado, as aplicações web são cada vez mais alvo de ataques, aliás, são um alvo na moda para os hackers que tentam expor dados. Credenciais roubadas e vulnerabilidades de aplicações são dois dos métodos usados para explorar vulnerabilidades nas aplicações web. De acordo com Verizon, cerca de 80% de todos os ataques de aplicações web são por força bruta(Brute force attack), os restantes 20% dos ataques são possíveis devido aos fracos pontos de entrada que os hackers podem atravessar e recolher os PII.

Os sites de phishing estão a ficar mais avançados a cada dia que passa. Se um domínio começa com um "https" ou apresenta um símbolo de cadeado, então o site geralmente tem um certificado SSL e identifica-o como uma plataforma segura; Neste caso, os sites de phishing estão agora simplesmente a instalar certificados SSL para enganar e levar as pessoas a acreditar que eles são seguros. Isto é perigoso, uma vez que aumenta a eficácia dos sites de phishing, autenticando-os, em certa medida, como domínios de confiança.

Porque é que os hackers atacam através de sites de phishing? Porque é fácil.

Os sites de phishing são essencialmente cópias de domínios legítimos. Como parecem idênticos, levam a que a vítima coloque todos os seus detalhes, como nome completo, endereço, dados de faturação, e muito mais, deixando os hackers irem embora com uma abundância de informações.

O e-mail é uma maneira fácil para os hackers entregarem mensagens de phishing. Para o evitar é fácil: não abrir nem descarregar qualquer anexo de email que não conheça ou que pareça suspeito.

O hacker e a vítima

Quem são as maiores vítimas? serão particulares ou empresas?

As inconsistências na identificação, registo e reporte de violações de dados tornam quase impossível conhecer o número total de hacks (e utilizadores expostos) em todo o mundo todos os anos. Uma variedade de fatores contribui para a significativa falta de dados, como as empresas que têm práticas de cibersegurança inadequadas ou analisam apenas partes da informação nas suas bases de dados. Os dados de fraude da Comissão Federal do Comércio (FTC) sugerem que os utilizadores de internet mais velhos são mais propensos a tornarem-se vítimas de cibercrime. A razão por detrás destas estatísticas é a menor literacia informática em adultos mais velhos, o que os torna mais suscetíveis a ciberataques e engenharia social. Sem conhecimento suficiente sobre como o phishing e outros tipos de fraudes funcionam, eles são mais propensos a clicar num link malicioso ou descarregar um vírus sem se aperceberem dos riscos.

Na violação de dados, muitas vezes, o erro humano é a principal barreira para se estabelecer programas eficazes de segurança na web; o baixo nível de consciência de cibersegurança abre a porta a ataques de engenharia social e a má integração entre sistemas leva a que o risco de um acidente de cibersegurança seja maior. Educar os colaboradores é a melhor forma de minimizar este risco.; infelizmente, há uma escassez de profissionais de cibersegurança devidamente qualificados!

Os dados sugerem que as indústrias que não são visadas muitas vezes, são mais vulneráveis a tentativas de phishing. A engenharia, as telecomunicações e a mineração destacam-se como três sectores com elevadas taxas de insucesso. A crescente vulnerabilidade destes sectores deve-se à falta de importância da cibersegurança e à falta de formação do pessoal.

As organizações educacionais sofreram ciberataques bem sucedidos mais do que outras indústrias: as empresas de fabrico e as empresas de telecomunicações e tecnologia foram também alvo de cibercriminosos. Os sectores financeiros e de saúde são constantemente afetados como indústrias-alvo, principalmente devido às suas extensas base de dados dos clientes.

Quais foram as maiores violações de hacking de todos os tempos?

- Yahoo é o maior incidente de hacking e uma das maiores violações até agora. Os hackers usaram cookies maliciosos para imitar a autenticação do utilizador e ter acesso às contas. Roubaram 3 mil milhões de registos com o PII do utilizador, incluindo nomes, datas de nascimento, endereços de e-mail, números de telefone, senhas hash e até respostas de segurança.

- Um funcionário descarregou malware no sistema de Alibaba para roubar mais de mil milhões de registos em 2019. É importante notar que não se acabou com um erro humano — a Alibaba relatou que o funcionário violou propositadamente as práticas de cibersegurança e ajudou a vazar detalhes vulneráveis dos compradores.

- Mais de 500 milhões de registros do Facebook foram violados devido a uma vulnerabilidade do site também. A plataforma de redes sociais é regularmente criticada por permitir que os dados dos utilizadores passem, pelo que pode não ser a última violação de dados do Facebook que vemos.

Há três razões por trás de uma fuga de dados: erro humano, falha no sistema ou um ataque malicioso. Ataques maliciosos causam mais violações!

A maioria dos hackers têm motivações financeiras: 53% dos hackers comprometem dados para ganhos monetários, 13% são hackers do Estado-nação, e outros 13% são "hacktivistas".

Os hacktivistas são hackers que têm acesso a dados ou perturbam organizações por motivações sociais ou políticas. Um hacktivista poderia impedir uma empresa-alvo de continuar as suas operações comerciais, ou poderia roubar ficheiros relacionados com a sua causa.

Mercados online ilegais, como os da Dark Web, são a maior fonte de rendimento para os hackers, que faturam 860 mil milhões de dólares (822 milhões de euros) em ganhos por ano; Segredos comerciais e roubo de IP´s também dão um lucro considerável : cerca de 500 biliões de dólares ( 478 biliões de euros)por ano!

Os hackers do Estado-Nação recolhem informações e perturbam outras organizações em nome de um governo. China, EUA e Rússia são três nações que são conhecidas por usar estes hackers. De acordo com a IBM, os ataques estatais-nacionais são os mais caros devido à informação sensível que muitas vezes visam. Custam, em média, 4,43 milhões de dólares (4,24 milhões de euros) por infração. Trocam ferramentas, dados e serviços online para satisfazer os interesses do seu governo e podem até contratar outros hackers para realizar ataques em seu nome, uma prática destinada a manter os holofotes afastados das autoridades oficiais. Talvez surpreendentemente, os hackers do Estado-nação têm como alvo empresas. Desde 2009, 35% dos ataques perturbaram empresas em todo o mundo. A ciberdefesa é um alvo esperado, representando 25% dos ataques do Estado-nação, enquanto os meios de comunicação e comunicações (14%), as instituições governamentais (12%) e as infraestruturas críticas (10%) parecem estar menos focadas.

Seja qual for a razão, admite-se que grupos patrocinados pelo Estado estão a financiar diretamente o crime organizado, tudo em nome das cyberguerras.

Quem são os grupos Estado-Nação?

- Temos o Equation Group dos EUA, ou o Fancy Bear da Rússia, que foram presos numa "guerra cibernética";

- O Lizard Squad, que era conhecido por hackear sistemas por "diversão";

- O grupo Anonymous, que tem realizado inúmeros atos de protestos hactivistas.

- O REvil, têm motivações financeiras, etc.

Houve três grandes incidentes de cibersegurança que chocaram o mundo na última década - tudo causado por denunciantes, ou seja, pessoas que revelam informações secretas que consideram ilegais, imorais ou fraudulentas.

- Edward Snowden - Roubou e divulgou revelações sobre o estado da privacidade online nos EUA em 2013. Apesar de não ser estritamente um incidente de "hacking", Snowden expôs práticas americanas de recolha de dados que mudaram para sempre a forma como pensamos sobre cibersegurança e vigilância online.

- O Wikileaks de Julian Assange - divulgou informações confidenciais de fontes não especificadas. Grande parte dos dados foi pirateada ou roubada de bases de dados, incluindo imagens infames de pilotos apaches americanos a disparar contra civis e referências à inteligência do exército americano.

- John Doe - a pessoa por detrás dos Panamá Papers - uma fuga que expôs as práticas gananciosas dos ricos e politicamente privilegiados. Os ficheiros incluíam formas de as pessoas conseguirem lavar dinheiro e evitar impostos.

Os ataque no espaço geográfico

Que nações têm a melhor e pior cibersegurança?

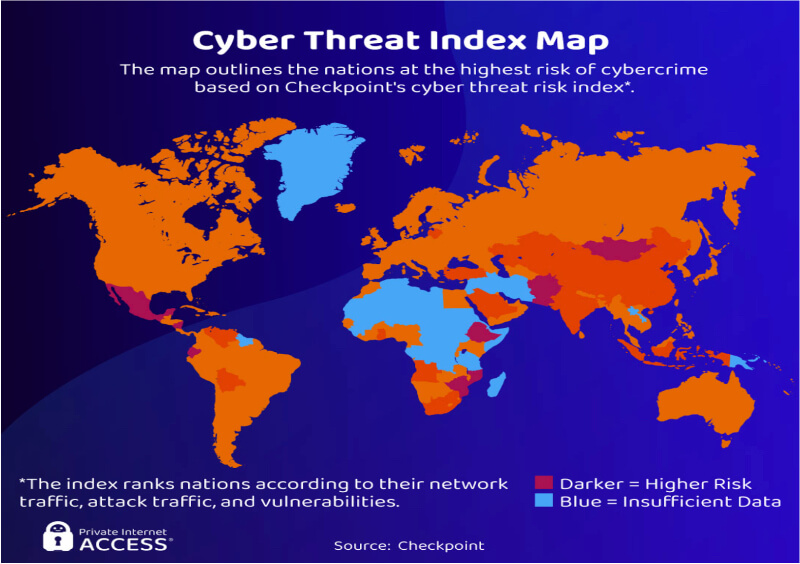

O Global Threat Index descreve as nações mais abertas a ciberataques baseados no tráfego de rede, tráfego de ataques e vulnerabilidades. Estes dados são simultâneos com a investigação da União Internacional das Telecomunicações (UTA).

A UTA descobriu que o México, a Mongólia, o Afeganistão, o Paquistão, a Birmânia e a Etiópia são os mais vulneráveis a tentativas de hacking. As empresas mexicanas têm um dos piores níveis de cibersegurança lá fora e o país está em 52º lugar no Global Cybersecurity Index (GCI) da ITU.

Por outro lado, a ITU classifica os Estados Unidos como a nação com a melhor cibersegurança em geral. Os EUA obtiveram uma pontuação perfeita de 100 GCI. Isto significa que as empresas americanas investem fortemente em cibersegurança. Outras nações seguras incluem o Reino Unido e a Arábia Saudita, ambos empatados em segundo lugar com a pontuação de 99,54 GCI. O top 10 inclui ainda Estónia (4º), Coreia do Sul (5º), Singapura (6º), Espanha (7º), Rússia (8º), Emirados Árabes Unidos (9º) e Malásia (10º).

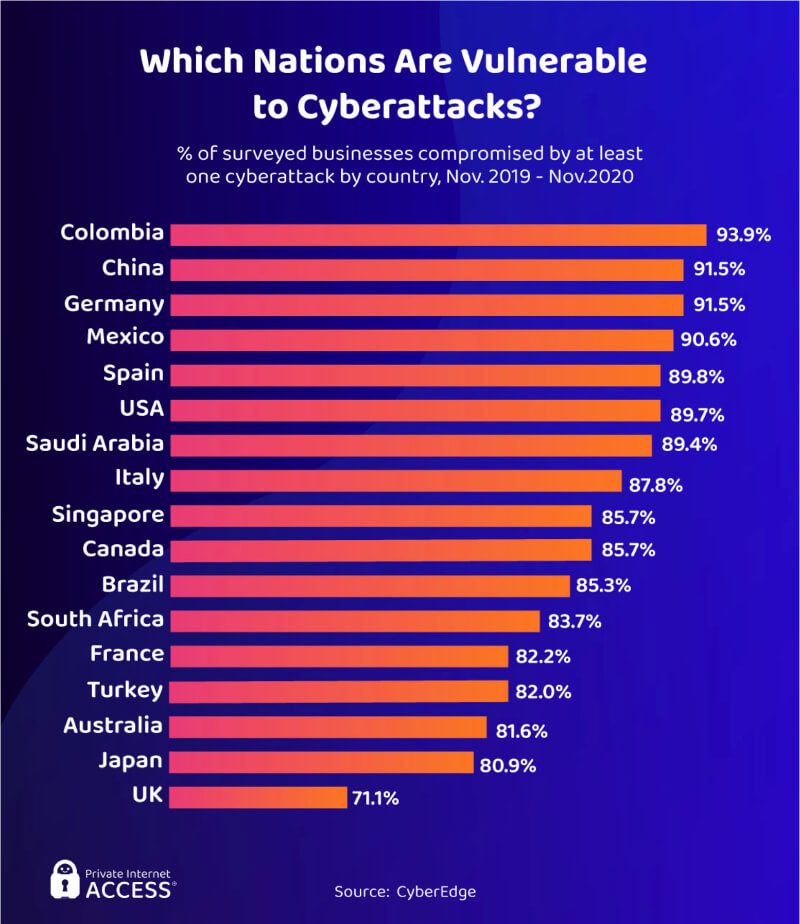

O Sucesso dos ataque cibernéticos: estatísticas de violação de dados por país:

As empresas colombianas sofrem ataques cibernéticos bem-sucedidos, com uma taxa de sucesso alta! Níveis baixos de segurança cibernética no país significam que a grande maioria das empresas locais é um alvo fácil para hackers. As empresas mexicanas são alvo de alto sucesso (90,6%) pelo mesmo motivo.

Quase todas as empresas chinesas e alemãs (91,5%) foram atacadas com sucesso. Isso pode parecer surpreendente, pois os dois países têm uma classificação bastante alta quando se trata de práticas de segurança cibernética, no entanto, tornam-se alvos frequentes devido ao alto volume de dados que as empresas lidam diariamente.

Os EUA ocupam o 6º lugar na lista, logo abaixo da Espanha, com 89,7%. As empresas americanas têm um forte nível de segurança cibernética, mas o grande volume de ataques que as empresas enfrentam classifica o país em termos de sucesso de violação de dados.

De acordo com as estatísticas de violação de dados da “Visual Capitalist”, os USA são um dos principais países com as maiores violações de dados. O país é a nação mais visada por hackers, independentemente do motivo. As organizações dos EUA sofreram 156 ataques cibernéticos significativos nos últimos 15 anos, o que é mais do que as instituições do Reino Unido e da Índia juntas. Somente em 2018, as empresas americanas sofreram um total de 30 incidentes de hackers – tornando-se o ano mais prejudicial até agora.

A Alemanha é outra nação que é frequentemente alvo. O incidente mais recente envolveu a organização alemã Funke Media Group, que foi atingida por um ataque de ransomware em dezembro de 2020. Como resultado, a empresa ficou com 6.000 computadores infectados.

A IBM dividiu as regiões do globo pela atividade cibernética mais maliciosa: América do Norte, Europa e Ásia sofrem entre 25-35% dos ataques.

A Europa acabou sendo a região mais afetada, respondendo por mais de 30% dos incidentes cibernéticos. América Latina, Oriente Médio e África são as regiões com menos violações de dados.

Qual é a nação que tem mais data centers?

Os EUA têm o maior volume de data centers do mundo. Na verdade, o país tem mais de cinco vezes mais data centers do que o próximo país da lista, o Reino Unido. Tratando-se de uma potência econômica e sendo lar de indústrias movidas a dados e algumas das maiores marcas de tecnologia do mundo,é normal que exijam um mar de data centers para processar aplicativos, transferir dados e armazenar informações. É também por isso que é o país número 1 com mais violações de dados.

Os Estados Unidos também dominam a categoria de “data center em hiperescala” – essas são instalações enormes usadas por empresas como Google, Facebook e Amazon.

39% dos data centers de hiperescala estão localizados nos EUA. O país mais próximo é a China, que tem uma participação de 10% de todos os data centers de hiperescala.

A proteção de dados no mundo.

Neste campo, a Europa lidera o mundo com as suas leis de proteção de dados, conhecidas como RGPD. O RGPD é uma das leis de privacidade e segurança mais rígidas do mundo, protegendo todos os tipos de dados dos cidadãos. A legislação abrange todos os países da União Europeia, incluindo Reino Unido, França, Alemanha, Bélgica, Itália, Polônia, Espanha e Portugal. A África, tem o segundo maior número de países com leis de proteção de dados. Os líderes reconhecem a importância da proteção de dados e as recentes alterações nas leis locais permitiram à África alinhar suas práticas com os padrões globais. As Américas, a Ásia-Pacífico, os Estados Árabes e a Comunidade de Estados Independentes seguem de perto as regiões da lista.

Quais das jurisdições europeias aplicam a regra do Regulamento Geral de Proteção de Dados (RGPD) com sanções?

Atualmente, a Itália lidera o caminho com quase € 80 milhões em multas do RGPD. A Alemanha não fica atrás. Em outros lugares como a França, Reino Unido e Espanha emitiram grandes multas.

Dito isto, os países da UE foram criticados por não aplicarem o RGPD com punições mais significativas. Mas isso pode estar prestes a mudar: o Luxemburgo recentemente multou a Amazon num recorde de 746 milhões de euros por várias violações do RGPD.

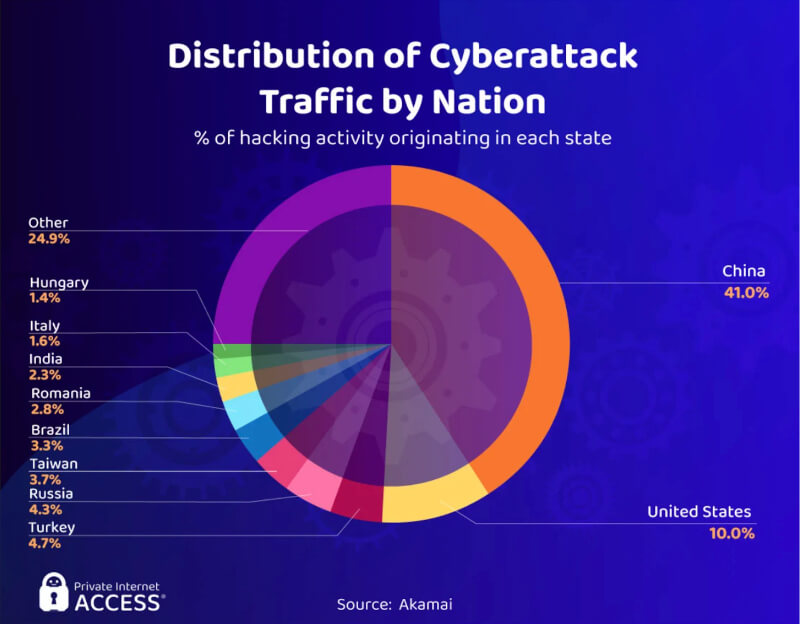

De onde são os hackers?

A Akamai tem o estudo mais recente sobre as origens do tráfico de ataques cibernéticos. Os resultados do estudo são esperados: a China domina o cenário de hackers com 41% de toda a atividade de hackers.

Os Estados Unidos e a Rússia também aparecem no topo da lista. No entanto, existem algumas adições inesperadas. A Turquia ocupa o terceiro lugar no estudo da Akamai com 4,7% da atividade de hackers do mundo. Enquanto isso, Taiwan e Romênia são duas nações menores que muitos podem não ter previsto entrar no top dez.

Como está a lacuna de profissionais de cibersegurança no mundo?

Algumas nações sofrem mais com a falta de profissionais de cibersegurança do que outras. Países como Canadá, Austrália e Reino Unido têm lacunas de força de trabalho de cibersegurança menores do que outras nações. No geral, México, Japão, Alemanha e Brasil precisam desesperadamente de talentos para reforçar as suas equipes de profissionais de cibersegurança.

Possivelmente o mais surpreendente de todos, os Estados Unidos enfrentam a maior lacuna na força de trabalho de cibersegurança. Quase 880.000 profissionais de cibersegurança não são suficientes para combater os altos níveis de crimes cibernéticos em todo o país!

Então, quais são as regiões que estão desesperadas por profissionais de cibersegurança?

Apesar dos problemas nos EUA, a América do Norte está em melhor forma do que a América Latina e a Ásia-Pacífico. Dois terços da demanda global por equipas de cibersegurança vem de organizações na região da APAC – uma escassez de mais de 2 milhões de funcionários. São milhões de vagas ainda à espera para serem preenchidas por profissionais qualificados que ainda não existem.

Ao todo, existem 3,12 milhões de posições abertas de cibersegurança em organizações em todo o mundo. O total tem diminuído ligeiramente nos últimos anos, no entanto, o mundo ainda precisa desesperadamente de especialistas em cibersegurança e isso não deve mudar por algum tempo.

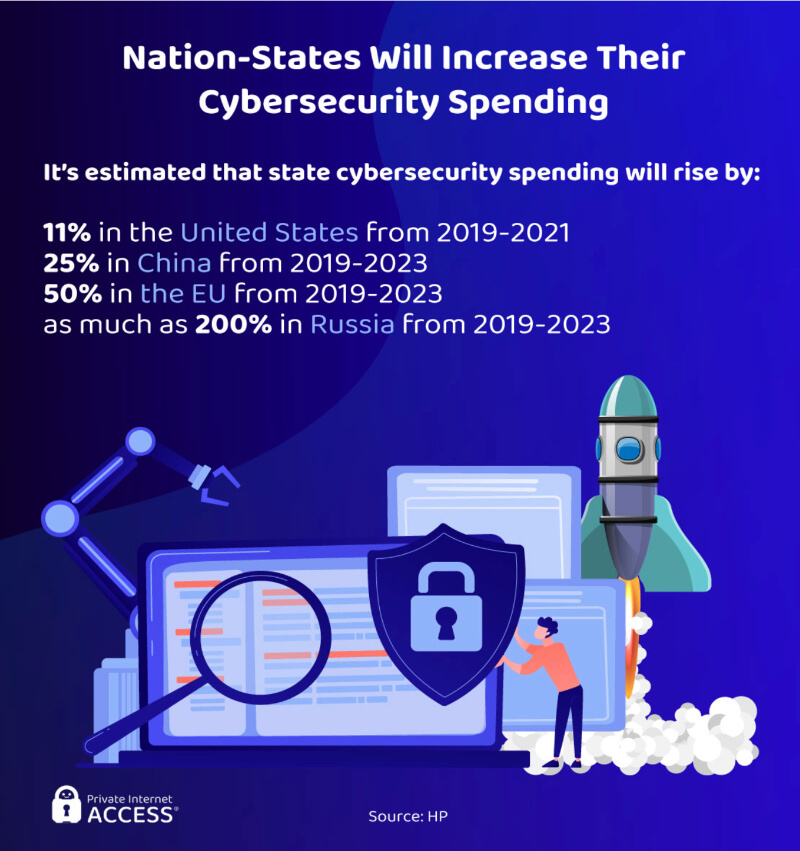

Quem investe mais em Cibersegurança?

A corrida armamentista cibernética está a aumentar, sendo liderada pelas principais economias mundiais (EUA, China, Rússia e UE). Estas potências estão cada vez mais a aumentar os seus gastos com a segurança na Web; e a Rússia lidera este investimento, com um aumento de 200% em relação aos seus rivais. Porquê? Porque agora se começou a perceber a importância de se ter uma boa estrutura de defesa cibernética.

Estima-se que os EUA até 2021 tenham investido mais 11% na defesa cibernética; a China e a UE até 2023 invistam mais 25% e 50%.

O aumento do crime cibernético durante o COVID-19

A pandemia trouxe um aumento de 600% no cibercrime, com todas as ameaças inimagináveis surgindo ao longo de 2020, de phishing a malware e ataques DDoS. Quatro em cada cinco diretores de segurança da informação (CISOs) dizem que os ataques cibernéticos aumentaram devido ao boom do trabalho remoto. O ataque que os hackers mais escolheram foi o ransomware. De acordo com o Deep Instinct, os ataques de malware tiveram um aumento impressionante de 358% no geral, enquanto que os ataques de ransomware cresceram 435% em comparação com 2019. Os ataques DDoS aumentaram 55% entre janeiro de 2020 e março de 2021. A sua frequência também aumentou 20% em 2020 em comparação com 2019.

A mudança para o trabalho remoto sugere que os ataques cibernéticos continuarão a aumentar. De acordo com a Malwarebytes, os trabalhadores que trabalham remotamente, têm sido a causa principal das violações de dados em 20% das empresas. O trabalho remoto não fornece apenas aos hackers muitos alvos para explorar, mas também aumenta o tempo que as organizações levam para responder a um ataque cibernético. Num estudo da IBM, 54% das organizações precisaram de uma força de trabalho remota em resposta à pandemia do COVID-19. Dessas organizações, 76% acreditam que o trabalho remoto aumentou o tempo necessário para identificar e conter uma violação de dados. As organizações lutam para identificar endpoints com tantos laptops, computadores, tablets, smartphones e dispositivos IoT de funcionários em uso externo. Além disso, o tempo necessário para detectar uma violação é um dos fatores mais importantes por trás dos custos de violação, perdendo apenas para o custo da perda de negócios. É por isso que 70% das organizações acham que o trabalho remoto aumentou o custo das violações de segurança. A IBM descobriu que as empresas com uma força de trabalho remota incorreram, em média, em custos mais altos por violação de dados.

A Agência Europeia para a Segurança das Redes e da Informação (ENISA) identificou o spam como a ameaça mais popular que alavanca a pandemia de COVID-19 e temas relacionados. O e-mail de spam foi responsável por 65,7% das ameaças relacionadas ao COVID-19 e 26,8% desses e-mails continham malware. Apenas em março de 2020, os golpes aumentaram 400%. Os ataques cibernéticos relacionados ao COVID-19 aumentaram mais 30% em maio de 2020 em comparação com abril, chegando a 192.000 ataques por semana.

Que malware os hackers usaram durante o COVID-19?

Diferentes famílias de malware estavam em alta em diferentes estágios da pandemia. Ursnif foi uma das primeiras famílias de malware usadas em conjunto com golpes relacionados ao COVID, mas foi Fareit e TrickBot que foram mais populares durante a pandemia. O Fareit é um ladrão de credenciais, enquanto o Trickbot é um trojan de roubo/banco. Em ambos os casos, o que os hackers procuraram foram dados pessoais e dados financeiros.

O Ransomware, Emotet e Azorult foram outras três famílias de malware mais prejudiciais que tomaram fôlego na pandemia. O Ransomware no COVID-19 foi usado para manter as principais organizações paradas à espera do resgate dos dados; O Emotet enviou e-mails de phishing relacionados ao COVID para os contatos de uma pessoa e o Azronult rouba credenciais/informações quando foi feito o seu download.

As tentativas de phishing que fazem referência à vacina COVID-19 foram e são uma das queixas mais comuns. Essas mensagens imitam grandes organizações de saúde e referenciam a cobertura vacinal, locais para se vacinar, métodos para reservar uma vacina e requisitos de vacina. Sites maliciosos também se aproveitaram dos medos das pessoas em relação ao COVID-19, oferecendo informações sobre notícias, resultados de testes e outros recursos. Como a maioria deles parecia legítimo e confiável, as pessoas eram mais propensas a acreditar nas informações encontradas nesses sites. No entanto, muitos provaram ser apenas plataformas falsas criadas por hackers para infectar usuários com malware ou recuperar credenciais e detalhes do cartão.

Por fim, os golpes de desemprego exploram pessoas vulneráveis fazendo referência a benefícios de desemprego ou a promessa de dinheiro. O seu único objetivo é enganar as pessoas e obter uma quantidade significativa de dados. Às vezes, esses golpes até incentivaram as pessoas a pagar muito dinheiro para garantir um emprego.

Quais são as indústrias-alvo do crime cibernético durante o COVID-19?

O setor financeiro foi o setor mais afetado em 2019 com o COVID-19. O IBM Security X-Force descobriu que 23% de todos os ataques de hackers visavam bancos, seguradoras e outras empresas do setor financeiro. Em outros lugares, os setores de indústria (17,7%) e energia (11,1%) foram classificados como alvos predominantes durante o COVID-19, depois de serem os 8º e 9º setores mais afetados em 2019. Esses são setores críticos que ainda estavam a funcionar durante o lock down na pandemia. O retalho foi classificado como o 4º setor mais afetado, caindo do 2º lugar em 2019. Enquanto isso, a saúde subiu do 10º em 2019 para o 7º lugar na revisão de incidentes de segurança cibernética de 2020 da IBM.

Como os ataques cibernéticos devastaram vários setores, as empresas não tiveram outra opção a não ser aumentar o seu investimento com a segurança cibernética. Numa pesquisa da CyberEdge, 86% dos profissionais de IT afirmaram que a sua organização deu maior ênfase aos investimentos em segurança.

O Futuro das Ameaças à Cibersegurança

Os ataques de ransomware e DDoS tornar-se-ão mais frequentes no futuro. Na verdade, o ransomware é o tipo de cibercrime que mais cresce. Um ciberataque de ransomware ocorre a cada 11 segundos. A Experian prevê alguns alvos futuros que podem ser vulneráveis a hackers. Espera-se que os fornecedores da Cloud sejam alvo, enquanto os scanners biométricos também podem ser uma valiosa fonte de dados para os cibercriminosos que avançam. A IoT também pode tornar-se uma área de problemas ainda maior. Mais de 40 mil milhões de dispositivos estarão ligados ao IoT até 2025. Dadas as vulnerabilidades bem documentadas da IoT, os hackers continuarão a explorar estes dispositivos até que contenham cibersegurança adequada.

Violações de dados tornar-se-ão menos prejudiciais. As várias tecnologias de IT emergentes, muitas delas utilizando IA, estão a contribuir para uma redução geral dos danos causados pelos ciberataques. Isto é esperado, à medida que os departamentos de cibersegurança se tornam mais sofisticados.

A Cloud híbrida vai dominar

O modelo Cloud é um tipo de solução de armazenamento em nuvem que rapidamente se tornou um método proeminente para as organizações. A Cloud híbrida é composta por infraestruturas físicas, no local, Cloud privada e serviços públicos de Cloud. A Cloud híbrida combina a segurança das soluções de armazenamento no local com a facilidade e visibilidade dos dados da utilização do armazenamento em Cloud.

É por isso que cada vez mais organizações se estão a converter a este método e a ver resultados. A IBM descobriu que a Cloud híbrida poupa 1,2 milhões de dólares por violação em comparação com empresas públicas e 940.000 dólares por violação em comparação com as empresas que usam a nuvem privada.

Face ao já exposto aqui, deixamos, mais uma vez, dicas de segurança para prevenir ataques cibernéticos:

- Instalar software de cibersegurança

Primeiramente, instalar um software antivírus e antimalware, se ainda não o fez. Existem muitas opções gratuitas e a maioria delas inclui proteção contra vírus e malware. - Considerar instalar também uma VPN

As VPNs encriptam o tráfego da Web para estabelecer uma conexão segura com a Internet. Isso torna a navegação na web e o compartilhamento de arquivos mais seguros. - Atualizar o software do dispositivo

É sempre necessário atualizar o software dos computadores ou dispositivos que usa regularmente. Os fabricantes geralmente corrigem quaisquer vulnerabilidades nas atualizações de software. - Faça o download de arquivos apenas de fontes confiáveis

Qualquer link da Web, site, e-mail ou mensagem pode conter malware. Nesse caso, precisa de ter a certeza absoluta de que o link vem de um domínio ou pessoa confiável antes de clicar. - Criar senhas seguras

Senhas excessivamente simplistas são um grande não; são fáceis para os cibercriminosos invadirem e podem fornecer acesso facilmente aos seus dados confidenciais.Deve criar senhas sólidas compostas por letras maiúsculas e minúsculas, números e símbolos. Evite palavras ou frases comuns, elas podem ser hackeadas em um ataque de força bruta! Certifique-se de ter uma senha diferente para cada uma de suas contas também. Dessa forma, se uma de suas contas for (infelizmente) comprometida, os hackers não poderão autenticar-se em todas as outras contas.

Resumindo, os seus dados são ameaçados constantemente!

Hackers e cibercriminosos estão numa corrida para obter o máximo de dados possíveis, sejam eles motivados por dinheiro, afiliações políticas ou qualquer outra causa que destacamos neste documento;

O aumento da informação online e a adoção cada vez maior de tecnologias digitais facilitaram um aumento maciço de atividades criminosas na web,mas, não precisa ter medo! Enquanto que os hackers desfrutam de um tempo mais propício, a cibersegurança mostra todos os sinais de recuperação. Enquanto isso, implementando algumas destas práticas de segurança mencionadas acima, poderá ajudá-lo a entrar em uma nova era: a era da Segurança Online.

Este artigo foi baseado num estudo, feito em quatro partes, bastante mais exaustivo e minuncioso.

Fonte: Private Internet Access